Как вирусы попадают на сайт

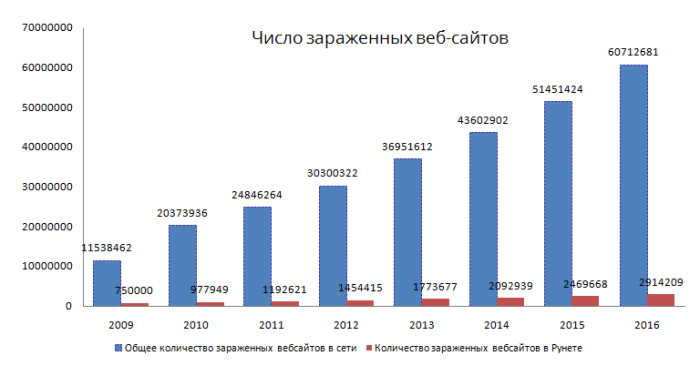

Существует множество путей, по которым вирусы могут попасть на сайт. Мы опишем ряд наиболее частых причин появления вирусов на сайте, дадим ряд рекомендаций по профилактике сайтов и покажем как можно вылечить сайт, если он заразился. По статистике, 5% веб-сайтов в сети Интернет заражены. Гугл сегодня индексирует более 9 тысяч новых зараженных сайтов в сутки. Это очень много. По прогнозам, к 2016 году объем зараженных сайтов в сети достигнет 60 млн. веб-ресурсов.

Итак, как же вирусы могут попасть на ваш сайт.

Кража FTP доступа

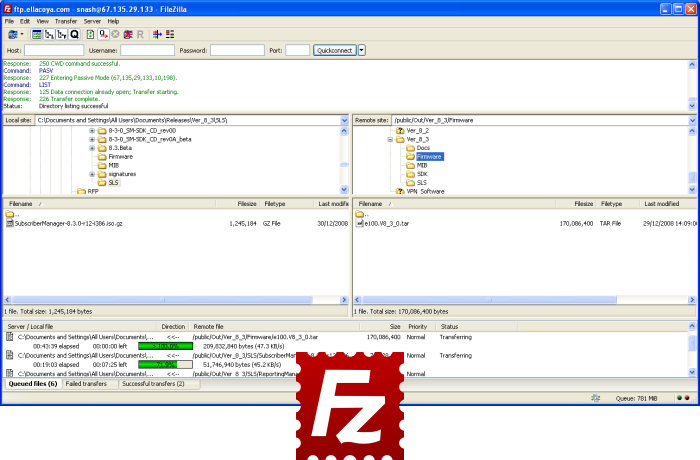

Как вы знаете, для работы с файлами веб-сайтов часто используется FTP-клиент, например, Файлзилла или другие.

Если у злоумышленников появился доступ FTP от вашего сайта, то внедрить вредоносный код или произвести любые другие действия с файлами вашего ресурса не составит никакого труда. Для доступа по FTP необходимо знать имя хоста (или IP), имя пользователя и пароль. Эти данные могут быть похищены с вашего компьютера многими шпионскими программами. Троянами или кей-логгерами. Часто, раз проникнув на ресурс хакеры оставляют себе лазейки. Часто можно видеть оставленные Шеллы, дающие свободный доступ к файлам и базе данных вашего сайта.

Для минимизации риска завладения вашим FTP доступом злоумышленниками рекомендуем вам всегда очищать историю соединений вашего FTP-клиента, работать по FTP с файлами сайта только с компьютера, защищенного антивирусным программным обеспечением. Не делиться FTP доступом с другими людьми и почаще менять пароль, а возможно, и доступ полностью, создавай в замен старого новый с новым именем пользователя.

Несанкционированный доступ к базе данных

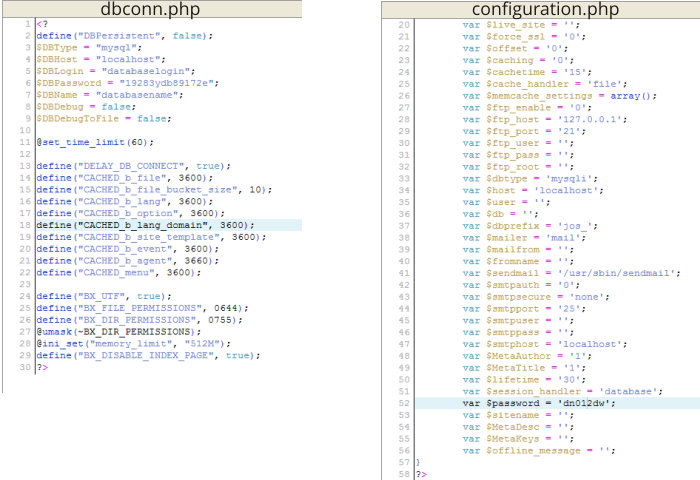

Часто (почти всегда) нестатичные веб-ресурсы работают на известных СУБД, например, таких как MySQL. Для администрирования баз данных в большинстве случае используется инструмент phpMyAdmin, или Adminer. Существуют способы, позволяющие злоумышленникам, завладев доступом к базе данных, создать PHP или JS файл на вашем сервере, выполняющий нужные хакерам действия. В том числе, дающий полный доступ к вашему ресурсу. Доступ к базе данных может быть как похищен с вашего компьютера, аналогично FTP доступу, так и получен уже после вскрытия доступа к файлам сайта.

Например, доступ к базе данных для многих систем управления сайтами, например, Joomla, хранится в файле configuration.php в явном виде. Для 1С-Битрикс Управление сайтом такие данные находятся в файле /bitrix/php_interface/dbconn.php.

Уязвимости в CMS сайта

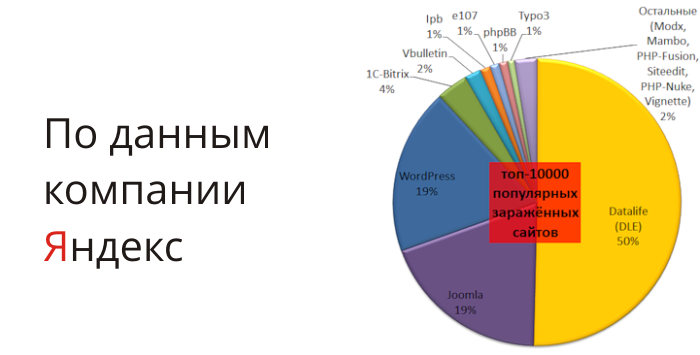

Этот способ проникновения на сайт самый распространенный. На нем мы остановимся подробнее. Вместе с ростом рынка начали развиваться системы управления контентом. Самое большое распространение сегодня получили бесплатные системы управления, созданные не профессиональными разработчиками, а сообществами. Именно разработка сообществом и открытый код не только делает такие CMS дешевыми в разработке веб-решений, но также делает такие ресурсы наиболее подверженными атакам хакеров. Ведь не для кого не секрет, что если ты знаешь как что-то устроено,- ты можешь с большей вероятностью это взломать. Статистика заражения веб-сайтов на различных системах управления выглядит следующим образом.

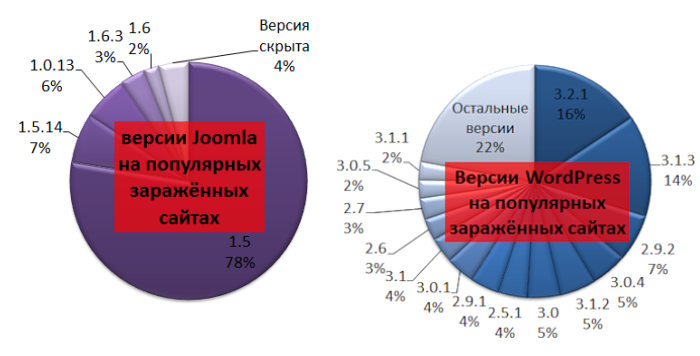

Как видно, наиболее часто встречающимися зараженными являются CMS WordPress и Joomla. Статистика использования разных версий CMS на зараженных сайтах выглядит следующим образом.

Если следить за актуальностью установленной на вашем сайте версии CSM и постоянно обновлять ее, то вы можете минимизировать риск заражения через уязвимости CMS, однако, это не всегда возможно. Во-первых, не всегда можно без последствий для сайта обновить систему управления, поскольку, вполне вероятно, при его создании в саму CMS были внесены изменения, которые не обновятся вместе с CMS, что приведет к ошибкам или отключению сайта. Во-вторых, в большинстве случаев, вредоносное ПО на сайт проникает не через саму систему управления, а через установленные дополнительные компоненты. Именно такие компоненты и несут основную опасность использования.

Компоненты, которые вы устанавливаете на ваш сайт должны быть созданы проверенным поставщиком. Иначе, вы рискуете поставить на свой сайт готовую лазейку. Часто злоумышленники специально пишут собственные работающие компоненты, безобидные с виду, но содержащие бэкдор для них. Эти компоненты распространяются по всей сети, осознанно скачиваются и устанавливаются на свои сайты сотнями тысяч пользователей, а в дальнейшем приносят им только расстройства. Любой, даже самый безобидный с виду компонент, например, виджет социальных сетей, может содержать заранее предусмотренную угрозу.

Как защититься своими силами? Вы можете поставить фаервол (для Joomla это, например, RS Firewall) на свой сайт, что, вероятно, снизит вероятность заражения, но не исключит ее. Исключить вероятность заражения вообще, в принципе, невозможно.

Для того, чтобы быть спокойным за состояние зараженности вашего сайта и иметь возможность вылечить свой сайт до того, как он попадет в бан поисковых систем и браузеров, рекомендуем использовать Вирусдай. Начните защищать свой сайт прямо сейчас. Регистрация на Вирусдае.